Команда icacls позволяет отобразить или модифицировать дискретный список управления доступом для файла или файлов. Если есть подозрение, что пользователь не может получить доступ к файлу из-за проблем с правами доступа, можно воспользоваться утилитой cacls для анализа ситуации.

Когда после запуска утилиты cacls в правах доступа для файла или каталога обнаруживаются проблемы, то можно воспользоваться этой же командой для исправления списков управления доступом.

Вот синтаксис команды cacls:

cacls <имя_файла> [/t] [/e] [/c] [/g <пользователь|группа:разрешение> ] [/r <пользователь|группа>] [/p <пользователь|группа:разрешение>] [/d <пользователь|группа>]

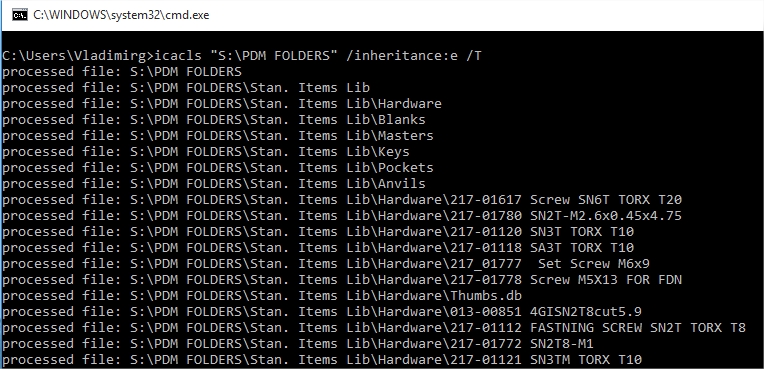

Вот пример моего случая: мне надо было пробежаться по всем папкам и файлам в дериктории М и включить наследование:

В моём случае команда выглядила так: icacls "S:\PDM FOLDERS" /inheritance:e /T

Команда iCACLS позволяет отображать или изменять списки управления доступом (Access Control Lists (ACLs) ) к файлам и папкам файловой системы. Утилита iCACLS.EXE является дальнейшим усовершенствованием утилиты управления доступом CACLS.EXE.

Управление доступом к объектам файловой системы NTFS реализуется с использованием специальных записей в таблице MFT (Master File Table). Каждому файлу или папке файловой системы NTFS соответствует запись в таблице MFT, содержащая специальный дескриптор безопасности SD (Security Descriptor). Каждый дескриптор безопасности содержит два списка контроля доступа:

System Access-Control List (SACL) - системный список управления доступом .

Discretionary Access-Control List (DACL) - список управления избирательным доступом.

SACL управляется системой и используется для обеспечения аудита попыток доступа к объектам файловой системы, определяя условия при которых генерируется события безопасности. В операционных системах Windows Vista и более поздних, SACL используется еще и для реализации механизма защиты системы с использованием уровней целостности ( Integrity Level, IL).

DACL - это собственно и есть список управления доступом ACL в обычном понимании. Именно DACL формирует правила, определяющие, кому разрешить доступ к объекту, а кому - запретить.

Каждый список контроля доступа (ACL) представляет собой набор элементов (записей) контроля доступа - Access Control Entries, или ACE) . Записи ACE бывают двух типов (разрешающий и запрещающий доступ), и содержит три поля:

SID пользователя или группы, к которому применяется данное правило

Вид доступа, на которое распространяется данное правило

Тип ACE - разрешающий или запрещающий.

SID - Security ID – уникальный идентификатор, который присваивается каждому пользователю или группе пользователей в момент их создания. Посмотреть примеры SID можно , например с помощью команды WHOAMI /ALL. Как видим, система управления доступом к объектам NTFS оперирует не именами, а идентификаторами SID. Поэтому, например нельзя восстановить доступ к файлам и папкам, существовавший для удаленного из системы пользователя, создав его заново с тем же самым именем – он получит новый SID и правила записей ACE, применяемые к старому идентификатору SID, выполняться не будут.

При определении результатов запросов на доступ к объектам файловой системы NTFS применимы следующие правила:

Если в дескрипторе безопасности отсутствует DACL , то объект считается незащищенным, т.е. все имеют к нему неограниченный доступ.

Если DACL существует, но не содержит ни одного элемента ACE, то доступ к объекту закрыт для всех.

Для того чтобы изменить DACL объекта, пользователь (процесс) должен обладать правом записи в DACL (WRITE_DAC - WDAC). Право записи может быть разрешено или запрещено, с помощью утилиты icalc.exe, но даже если установлен запрет, все равно разрешение на запись имеется хотя бы у одного пользователя владельца файла или папки (поле Owner в дескрипторе безопасности), так как владелец всегда имеет право изменять DAC.

Варианты применения команды iCACLS:

ICACLS имя /save ACL_файл [/T] [/C] [/L] [/Q] - сохранение DACL для файлов и папок, соответствующих имени, в ACL-файл для последующего использования с командой /restore. Обратите внимание, что метки SACL, владельца и целостности не сохраняются.

ICACLS каталог [/substitute SidOld SidNew [...]] /restore ACL_файл [/C] [/L] [/Q] - применение ранее сохраненных DACL к файлам в каталоге.

ICACLS имя /setowner пользователь [/T] [/C] [/L] [/Q] - смена владельца всех соответствующих имен. Этот параметр не предназначен для принудительной смены владельца; используйте для этой цели программу takeown.exe.

ICACLS имя /findsid Sid [/T] [/C] [/L] [/Q] - поиск всех соответствующих имен, содержащих ACL с явным упоминанием ИД безопасности.

ICACLS имя /verify [/T] [/C] [/L] [/Q] - поиск всех файлов с неканоническими ACL или длинами, не соответствующими количеству ACE.

ICACLS имя /reset [/T] [/C] [/L] [/Q] - замена ACL на унаследованные по умолчанию для всех соответствующих файлов.

ICACLS имя [/grant[:r] Sid:perm[...]] [/deny Sid:perm [...]] [/remove[:g|:d]] Sid[...]] [/T] [/C] [/L] [/Q] [/setintegritylevel Level:policy[...]]

/grant[:r] Sid:perm — предоставление указанных прав доступа пользователя. С параметром :r эти разрешения заменяют любые ранее предоставленные явные разрешения. Без параметра :r разрешения добавляются к любым ранее предоставленным явным разрешениям.

/deny Sid:perm — явный отзыв указанных прав доступа пользователя. Добавляется ACE явного отзыва для заявленных разрешений с удалением этих же разрешений в любом явном предоставлении.

/remove[:[g|:d]] Sid — удаление всех вхождений ИД безопасности в ACL. С параметром :g удаляются все вхождения предоставленных прав в этом ИД безопасности. С параметром :d удаляются все вхождения отозванных прав в этом ИД безопасности.

/setintegritylevel [(CI)(OI)]уровень — явное добавление ACE уровня целостности ко всем соответствующим файлам. Уровень задается одним из следующих значений:

L[ow]: низкий

M[edium]: средний

H[igh]: высокий

Уровню могут предшествовать параметры наследования для ACE целостности, применяемые только к каталогам.

Механизм целостности Windows Vista и более поздних версий ОС, расширяет архитектуру безопасности путём определения нового типа элемента списка доступа ACE для представления уровня целостности в дескрипторе безопасности объекта (файла, папки). Новый ACE представляет уровень целостности объекта. Он содержится в системном ACL (SACL), который ранее используемом только для аудита. Уровень целостности также назначается токену безопасности в момент его инициализации. Уровень целостности в токене безопасности представляет уровень целостности (Integrity Level, IL) пользователя (процесса). Уровень целостности в токене сравнивается с уровнем целостности в дескрипторе объекта когда монитор безопасности выполняет проверку доступа. Система ограничивает права доступа в зависимости от того выше или ниже уровень целостности субъекта по отношению к объекту, а также в зависимости от флагов политики целостности в соответствующей ACE объекта. Уровни целостности (IL) представлены идентификаторами безопасности (SID), которые представляют также пользователей и группы, уровень которых закодирован в относительном идентификаторе (RID) идентификатора SID. Наиболее распространенные уровни целостности:

SID = S-1-16-4096 RID=0x1000 - уровень Low (Низкий обязательный уровень)

SID= S-1-16-8192 RID=0x2000 – уровень Medium (Средний обязательный уровень)

SID= S-1-16-12288 RID=0x3000 – уровень High (Высокий обязательный уровень)

SID= S-1-16-16384 RID=0x4000 – уровень системы (Обязательный уровень системы).

/inheritance:e|d|r

e - включение наследования

d - отключение наследования и копирование ACE

r - удаление всех унаследованных ACE

ИД безопасности могут быть в числовой форме (SID), либо в форме понятного имени (username). Если задана числовая форма, добавьте * в начало ИД безопасности, например - *S-1-1-0. Параметры командной строки iCACLS:

/T - операция выполняется для всех соответствующих файлов и каталогов, расположенных в заданном каталоге.

/C - выполнение операции продолжается при любых файловых ошибках. Сообщения об ошибках по-прежнему выводятся на экран.

/L - операция выполняется над самой символьной ссылкой, а не над ее целевым объектом.

/Q - утилита ICACLS подавляет сообщения об успешном выполнении.

Утилита ICACLS сохраняет канонический порядок записей ACE:

Явные отзывы

Явные предоставления

Унаследованные отзывы

Унаследованные предоставления

разрешение - это маска разрешения, которая может задаваться в одной из двух форм:

последовательность простых прав:

N - доступ отсутствует

F - полный доступ

M - доступ на изменение

RX - доступ на чтение и выполнение

R - доступ только на чтение

W - доступ только на запись

D - доступ на удаление

список отдельных прав через запятую в скобках:

DE - удаление

RC - чтение

WDAC - запись DAC

WO - смена владельца

S - синхронизация

AS - доступ к безопасности системы

MA - максимально возможный

GR - общее чтение

GW - общая запись

GE - общее выполнение

GA - все общие

RD - чтение данных, перечисление содержимого папки

WD - запись данных, добавление файлов

AD - добавление данных и вложенных каталогов

REA - чтение дополнительных атрибутов

WEA - запись дополнительных атрибутов

X - выполнение файлов и обзор папок

DC - удаление вложенных объектов

RA - чтение атрибутов

WA - запись атрибутов

Права наследования могут предшествовать любой форме и применяются только к каталогам:

(OI) - наследование объектами

(CI) - наследование контейнерами

(IO) - только наследование

(NP) - запрет на распространение наследования

(I) - наследование разрешений от родительского контейнера

Примеры использования iCACLS:

icacls - запуск без ключей используется для получения краткой справки по использованию команды.

icacls C:\Users - отобразить список управления доступом для папки C:\Users. Пример отображаемой информации:

C:\Users NT AUTHORITY\система:(OI)(CI)(F)

BUILTIN\Администраторы:(OI)(CI)(F)

BUILTIN\Пользователи:(RX)

BUILTIN\Пользователи:(OI)(CI)(IO)(GR,GE)

Все:(RX)

Все:(OI)(CI)(IO)(GR,GE)

Успешно обработано 1 файлов; не удалось обработать 0 файлов

icacls c:\windows\* /save D:\win7.acl /T - сохранение ACL для всех файлов в каталоге c:\windows и его подкаталогах в ACL-файл D:\win7.acl. Сохраненные списки ACL позволят восстановить управление доступом к файлам и каталогам в исходное состояние, поэтому, прежде чем выполнять какие-либо изменения, желательно иметь файл сохраненных списков ACL.

Пример данных сохраненных списков доступа ACL:

acpimof.dll

D:AI(A;ID;FA;;;SY)(A;ID;FA;;;BA)(A;ID;0x1200a9;;;BU)

addins

D:PAI(A;;FA;;;S-1-5-80-956008885-3418522649-1831038044-1853292631-2271478464)(A;CIIO;GA;;;S-1-5-80-956008885-3418522649-1831038044-1853292631-2271478464)(A;;0x1301bf;;;SY)(A;OICIIO;GA;;;SY)(A;;0x1301bf;;;BA)(A;OICIIO;GA;;;BA)(A;;0x1200a9;;;BU)(A;OICIIO;GXGR;;;BU)(A;OICIIO;GA;;;CO)

AppCompat

D:AI(A;ID;FA;;;S-1-5-80-956008885-3418522649-1831038044-1853292631-2271478464)(A;CIIOID;GA;;;S-1-5-80-956008885-3418522649-1831038044-1853292631-2271478464)(A;ID;FA;;;SY)(A;OICIIOID;GA;;;SY)(A;ID;FA;;;BA)(A;OICIIOID;GA;;;BA)(A;ID;0x1200a9;;;BU)(A;OICIIOID;GXGR;;;BU)(A;OICIIOID;GA;;;CO)

. . .

В тех случаях, когда при выполнении команды iCACLS возникает ошибка, вызванная отказом в доступе к обрабатываемому объекту, можно продолжить выполнение команды, если задан параметр /C:

icacls "C:\System Volume Information\*" /save D:\SVI-C.acl /T /C - сохранение списков управления доступом ACL для всех файлов и подкаталогов каталога C:\System Volume Information с продолжением обработки в случае возникновения ошибки. По результатам обработки отображается сообщение о количестве успешно, и не успешно, обработанных файлов.

Для восстановления доступа к файлам и папкам используется параметр /restore:

icacls c:\windows\ /restore D:\win7.acl - восстановление списков контроля доступа к файлам и папкам каталога c:\windows из ранее сохраненного ACL-файла D:\win7.acl.

icacls C:\Users\user1\tmp\Myfile.doc /grant boss:(D,WDAC) - предоставление пользователю boss разрешений на удаление и запись DAC для файла C:\Users\user1\tmp\Myfile.doc.

icacls C:\Users\user1\tmp\Myfile.doc /grant *S-1-1-0:(D,WDAC) - предоставление пользователю с ИД безопасности S-1-1-0 (группа ”Все”) разрешений на удаление и запись DAC для файла C:\Users\user1\tmp\Myfile.doc . icacls C:\Users\user1\tmp\Myfile.doc /grant boss:F - предоставление пользователю boss полного доступа к файлу C:\Users\user1\tmp\Myfile.doc.

iCACLS.exe (2003 sp2, Vista+)

Change file and folder permissions - display or modify Access Control Lists (ACLs) for files and folders.

iCACLS resolves various issues that occur when using the older CACLS & XCACLS

Syntax

Add or remove permissions:

ICACLS Name

[/grant[:r] User:Permission[...]]

[/deny User:Permission[...]]

[/remove[:g|:d]] User[...]]

[/inheritance:e|d|r ]

[/setintegritylevel Level[...]]

[/T] [/C] [/L] [/Q]

Store ACLs for one or more directories matching name into aclfile for later use with /restore:

ICACLS name /save aclfile [/T] [/C] [/L] [/Q]

Restore ACLs to all files in directory:

ICACLS directory [/substitute SidOld SidNew [...]]

/restore aclfile [/C] [/L] [/Q]

Change Owner:

ICACLS name /setowner user [/T] [/C] [/L] [/Q]

Find items with an ACL that mentions a specific SID:

ICACLS name /findsid Sid [/T] [/C] [/L] [/Q]

Find files whose ACL is not in canonical form or with a length inconsistent with the ACE count:

ICACLS name /verify [/T] [/C] [/L] [/Q]

Replace ACL with default inherited acls for all matching files:

ICACLS name /reset [/T] [/C] [/L] [/Q]

This is equivalent to “Replace all child permission entries with inheritable permission from this object” in the GUI.

Key

name The File(s) or folder(s) the permissions will apply to.

/T Traverse all subfolders to match files/directories. This will apply permission changes to

all subfolders whether or not they are set to inherit permissions from the parent. On very large

directory structures this may take some time as the command has to traverse the entire tree.

/C Continue on file errors (access denied) Error messages are still displayed.

/L Perform the operation on a symbolic link itself, not its target.

/Q Quiet - supress success messages.

/grant :r user:permission

Grant access rights, with :r, the permissions

will replace any previouly granted explicit permissions (for the given user).

Otherwise the permissions are added.

/deny user:permission

Explicitly deny the specified user access rights.

This will also remove any explicit grant of the

same permissions to the same user.

/remove[:[g|d]] User

Remove all occurrences of User from the acl.

:g remove all granted rights to that User/Sid.

:d remove all denied rights to that User/Sid.

/inheritance:e|d|r

e - Enable inheritance

d - Disable inheritance and copy the ACEs

r - Remove all inherited ACEs

/setintegritylevel [(CI)(OI)]Level

Add an integrity ACE to all matching files.

level is one of L,M,H (Low Medium or High)

A Directory Inheritance option for the integrity ACE can precede the level

and is applied only to directories:

user A user account, Group or a SID

/restore Apply the acls stored in ACLfile to the files in directory

permission is a permission mask and can be specified in one of two forms:

a sequence of simple rights:

D - Delete access

F - Full access (Edit_Permissions+Create+Delete+Read+Write)

N - No access

M - Modify access (Create+Delete+Read+Write)

RX - Read and eXecute access

R - Read-only access

W - Write-only access

a comma-separated list in parenthesis of specific rights:

DE - Delete

RC - read control

WDAC - write DAC

WO - write owner

S - synchronize

AS - access system security

MA - maximum allowed

GR - generic read

GW - generic write

GE - generic execute

GA - generic all

RD - read data/list directory

WD - write data/add file

AD - append data/add subdirectory

REA - read extended attributes

WEA - write extended attributes

X - execute/traverse

DC - delete child

RA - read attributes

WA - write attributes

inheritance rights can precede either form and are applied

only to directories:

(OI) - object inherit

(CI) - container inherit

(IO) - inherit only

(NP) - don’t propagate inherit

(I) - Permission inherited from parent container

Unlike earlier command-line tools, iCACLS correctly preserves the canonical ordering of ACE entries:

Explicit Deny

Explicit Grant

Inherited Deny

Inherited Grant

Access Control Lists apply only to files stored on an NTFS formatted drive, each ACL determines which users (or groups of users) can read or edit the file. When a new file is created it normally inherits ACL's from the folder where it was created.

An access control list (ACL) is a list of access control entries (ACE). When backing up or restoring an ACL with iCACLS, you must do so for an entire directory (using /save and /restore) even if you are only interested in the ACEs for a few individual files. In practice most permissions are set at the per-directory level.

Multiple /Grant /Deny /Remove clauses can be included in a single icacls command, on a large directory tree this has the advantage that the tree only has to be traversed once, rather than multiple times if you were to issue several consecutive icacls commands instead.

Modify vs Full control

To edit a file you must have the "Modify/Change" ACL (or be the file's owner)

To use the iCACLS command to change the permissions of a file requires "FULL Control" (or be the file's owner)

File "Ownership" will always override all ACL's - you always have Full Control over files that you create.

Inheritance

Inherited folder permissions are given as:

OI - Object inherit - This folder and files. (no inheritance to subfolders)

CI - Container inherit - This folder and subfolders.

IO - Inherit only - The ACE does not apply to the current file/directory

These can also be combined as folllows:

(OI)(CI) This folder, subfolders, and files.

(OI)(CI)(IO) Subfolders and files only.

(CI)(IO) Subfolders only.

(OI) (IO) Files only.

So BUILTIN\Administrators:(OI)(CI)F means that both files and Subdirectories will inherit 'F' (Full control)

similarly (CI)R means Directories will inherit 'R' (Read folders only = List permission)

It is worth spending some time working out which permissions can be inherited and which need to be applied directly. On large/complex directory structures, minimising the number of ACLs can improve fileserver performance.

If inheritance is combined with /T (traverse subfolders) the change will apply to all folders, not just the top level.

for example:

icacls "C:\demo\example" /inheritance:e /T

Will traverse all subfolders below"C:\demo\example" and enable the inheritance for every one, this will replace any inheritance permissions that have been removed.

If no inheritance is specified, inheritance rules will not be changed but existing inherited permissions will be re-applied to existing objects in the specified location for the specified users/groups.

for example:

icacls "C:\demo\example" /grant administrators:(F) /T

This is similar to applying /reset to the child items of "C:\demo\example" but only resets the administrators group.

Built-In Groups

A command which addresses a built-in group by name like ICACLS foldername /GRANT Everyone:F /T

will only work when the system language is English.

To make this language independent, use an asterisk followed by the well-known SID for the group, see Q243330 for a list.

For example, to grant full control to Everyone on a folder: ICACLS foldername /GRANT *S-1-1-0:F /T

Examples:

Change the NTFS permissions on C:\DEMO, remove all existing inherited permissions and replace with Full control for the Administrators group and Change/Modify permission for jsmith.

Apply the new permissions to the folder and inherit down to subfolders and files (OI)(CI):

icacls "C:\demo\example" /inheritance:r /grant:r Administrators:(OI)(CI)F

icacls "C:\demo\example" /grant:r Administrators:(OI)(CI)F /T

icacls "C:\demo\example" /grant:r ss64Dom\jsmith:(OI)(CI)M /T

or you can combine grants like:

icacls "C:\demo\example" /grant:r Administrators:(OI)(CI)F /T /grant:r ss64Dom\jsmith:(OI)(CI)M /T

View the permissions currently set on a folder:

icacls "C:\demo\example"

Grant the group FileAdmins 'Delete' and 'Write DAC' permissions to C:\demo\example:

icacls "C:\demo\example" /grant:r FileAdmins:(D,WDAC)

Reset permissions on all child items below C:\example, note the use of \*, without that, the permissions would be reset to those of C:\

icacls "C:\demo\example\*" /c /t /reset

Propagate a new permission to all files and subfolders of C:\example, without using inheritance:

(so if any of the subfolders contain specific permissions, those won't be overwritten)

icacls "C:\demo\example" /grant:r accountName:(NP)(RX) /T

Backup the ACLs of every file in the current directory:

icacls * /save Myacl_backup.txt

Restore ACLS using a previously saved acl file:

icacls /restore Myacl_backup.txt

Change the Integrity Level (IL) of a file to High:

icacls MyReport.doc /setintegritylevel H

Remove all inheritance on the 'Demo' folder and grant access to the domain user 'Volta', in this command the /t will traverse existing subfolders and files, and the (CI) will ensure that new folders/files added in future will inherit these permissions:

icacls C:\demo\example /inheritance:r /grant SS64dom\Volta:(CI)F /t

Grant the user jdoe rights to create, edit and delete files in the folder C:\demo\example, but prevent deletion of the folder itself:

:: First remove inheritance and grant admins Full control to the top folder

icacls "C:\demo\example" /inheritance:r /grant:r administrators:(OI)(CI)(F)

:: Grant Modify + Delete Child to subfolders and files only

icacls "C:\demo\example" /grant:r ss64Dom\jdoe:(OI)(CI)(IO)(M,DC) /T

:: Grant Read/Execute, Write and Append to the top level folder

icacls "C:\demo\example" /grant:r ss64Dom\jdoe:(RX,WD,AD)

:: if any pre-existing subfolders Grant admins Full control

icacls "C:\demo\example" /grant:r administrators:(OI)(CI)(F) /T

The above does set the correct permissions, but an undesired bug/side effect is that within the top level folder the Windows Explorer right click option to create New files will be empty - only New Folder is shown: |  Главная

Главная

Полезные советы ИТ

Полезные советы ИТ  Регистрация

Регистрация  Вход

Вход